Компьютер не может идентифицировать сеть — Windows Server

- Статья

- Чтение занимает 2 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт.

Отправить

Спасибо!

В этой статье

В этой статье предоставляется решение проблемы, из-за которую компьютер не может идентифицировать сеть, когда этот компьютер является членом детского домена.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 980873

Симптомы

У вас есть компьютер с Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2. Когда этот компьютер является членом детского домена, компьютер не может идентифицировать сеть. Это может привести к тому, что брандмауэр на компьютере будет настроен на общедоступный профиль.

Кроме того, события, похожие на следующий пример, регистрируются в журналах событий Applications:

Примечание

Ошибка 0x54B указывает, что указанный домен либо не существует, либо не может быть связаться.

Причина

Эта проблема возникает из-за того, что компьютер не может подключиться к основному контроллеру домена (PDC) в лесном домене после подключения компьютера к детскому домену. Служба осведомленности о расположении сети (NLA) рассчитывает, что сможет скомпромить имя леса домена, чтобы выбрать нужный профиль сети для подключения. Служба делает это путем вызова корневого имени леса и выдачи запроса LDAP (Облегченный протокол доступа к каталогам) в порту UDP (Протокол пользовательских DsGetDcName данных) 389 корневому контроллеру домена. Служба рассчитывает, что сможет подключиться к PDC в лесном домене для заполнения следующего подкайки реестра:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\IntranetForests

Если что-то мешает разрешению имени DNS или попытке подключения к DC, NLA не может установить соответствующий профиль сети на подключение.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов.

Способ 1

Настройте устройства брандмауэра, чтобы не блокировать связь в порту UDP/TCP 389. Дополнительные сведения о том, как это сделать, см. в обзоре службы и требованиях к сетевому порту для Windows.

Способ 2

Предупреждение

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Корпорация Майкрософт не может гарантировать, что эти проблемы можно решить. Вносите изменения в реестр на ваш страх и риск.

Настройте один компьютер в детском домене для подключения к PDC из корневого домена.

Перезагрузите компьютер. Теперь компьютер должен иметь возможность идентифицировать сеть. Кроме того, профиль брандмауэра будет настроен на профиль домена.

Экспорт следующей подгруппы реестра в качестве файла в общее расположение в домене:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\IntranetForestsИмпорт подмыша реестра, экспортируемого в шаге 3, на другие компьютеры, которые не могут подключиться к PDC из леса домена.

Перезагрузите компьютер. Теперь компьютер должен идентифицировать сеть, а профиль брандмауэра будет настроен на профиль домена.

Способ 3

Если достаточно идентифицировать сетевой профиль на основе имени домена ребенка, то правильным подходом может быть смягчение времени, за которое NLA задействовывалось во время агрессивных ирисов.

Чтобы развернуть параметр реестра, который изменяет количество повторной записи, используемой NLA, выполните следующие действия:

Создайте новый ключ реестра, который соответствует корневому домену леса по пути:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache\Intranet\В недавно созданном ключе реестра для имени корневого домена леса добавьте два значения реестра ниже:

Это приведет к тому, что NLA будет перейти к самому низкому показателю повторной проверки и приведет к идентификации в течение нескольких минут.

ТК ЕАЭС Статья 341.

Идентификация товаров, документов, транспортных средств, а также помещений и других мест / КонсультантПлюс

Идентификация товаров, документов, транспортных средств, а также помещений и других мест / КонсультантПлюс

ТК ЕАЭС Статья 341. Идентификация товаров, документов, транспортных средств, а также помещений и других мест

1. Товары, находящиеся под таможенным контролем, и документы на них, грузовые помещения (отсеки) транспортных средств, помещения, емкости и иные места, в которых находятся или могут находиться товары, подлежащие таможенному контролю, могут идентифицироваться таможенными органами путем применения средств идентификации, а также путем отбора проб и (или) образцов товаров, подробного описания товаров, составления чертежей, изготовления масштабных изображений, фотографий, иллюстраций, использования товаросопроводительной и иной документации, а также иными способами.

2. К средствам идентификации относятся пломбы, печати, цифровая, буквенная и иная маркировка, идентификационные знаки, штампы, сейф-пакеты и иные средства, обеспечивающие идентификацию товаров.

Порядок применения средств идентификации, используемых таможенными органами, и предъявляемые к ним требования устанавливаются законодательством государств-членов о таможенном регулировании.

3. Законодательством государств-членов о таможенном регулировании может устанавливаться порядок применения способов идентификации, используемых таможенными органами, в том числе порядок применения способов идентификации, предусмотренных статьями 167, 180, 192, 206 и 214 настоящего Кодекса.

4. В качестве средств идентификации таможенными органами могут признаваться пломбы, печати или иные средства идентификации, применяемые таможенными органами государств, не являющихся членами Союза, а также отправителями товаров или перевозчиками.

5. Средства идентификации могут изменяться, удаляться, уничтожаться или заменяться только таможенными органами или с их разрешения, за исключением случаев, когда существует реальная угроза уничтожения, безвозвратной утраты или существенной порчи товаров. В указанных случаях таможенному органу незамедлительно сообщается об изменении, удалении, уничтожении или замене средств идентификации и представляются доказательства существования указанной угрозы.

В указанных случаях таможенному органу незамедлительно сообщается об изменении, удалении, уничтожении или замене средств идентификации и представляются доказательства существования указанной угрозы.

Изменение, удаление, уничтожение или замена средств идентификации таможенным органом оформляется путем составления акта об изменении, удалении, уничтожении или замене средств идентификации, форма которого определяется Комиссией, либо проставлением отметок об изменении, удалении, уничтожении или замене средств идентификации на представленных таможенному органу транспортных (перевозочных), коммерческих или таможенных документах.

Открыть полный текст документа

Как идентифицируется книга учета документов

]]>Подборка наиболее важных документов по запросу Как идентифицируется книга учета документов (нормативно–правовые акты, формы, статьи, консультации экспертов и многое другое).

Статьи, комментарии, ответы на вопросы: Как идентифицируется книга учета документов Открыть документ в вашей системе КонсультантПлюс:«Комментарий к Кодексу внутреннего водного транспорта Российской Федерации от 7 марта 2001 г.

(постатейный)

(Диканова Т.А., Жеребцов А.Н., Бондарев А.И., Зайкова С.Н., Сивопляс А.В., Темникова Н.А., Ротко С.В., Чернусь Н.Ю., Ястребов В.В., Беляев М.А., Подолян Д.А., Тимошенко Д.А.)

(Подготовлен для системы КонсультантПлюс, 2019)В соответствии с п. 50 и 51 Правил государственной регистрации судов каждая запись о праве, его ограничении (обременении) или сделке с судном идентифицируется номером регистрации. Такой номер присваивается при приеме документов на государственную регистрацию и соответствует номеру книги учета входящих документов и порядковому номеру записи в книге учета входящих документов. Проведенная регистрация права, ограничения (обременения) или сделки с судном удостоверяется посредством совершения специальной регистрационной надписи на документе, выражающем содержание сделки. Нормативные акты: Как идентифицируется книга учета документов Федеральный закон от 22.

05.2003 N 54-ФЗ

05.2003 N 54-ФЗ(ред. от 23.11.2020)

«О применении контрольно-кассовой техники при осуществлении расчетов в Российской Федерации»перерегистрация контрольно-кассовой техники — внесение налоговым органом изменений в сведения, предоставленные пользователем при регистрации контрольно-кассовой техники (за исключением идентификационного номера налогоплательщика и заводского номера контрольно-кассовой техники) и внесенные в журнал учета контрольно-кассовой техники и карточку регистрации контрольно-кассовой техники, и предоставление новой карточки регистрации контрольно-кассовой техники на бумажном носителе или в виде электронного документа, подписанного усиленной квалифицированной электронной подписью, без присвоения налоговым органом контрольно-кассовой технике нового регистрационного номера;

Идентификация пространственных объектов—Справка | ArcGIS for Desktop

Для того, чтобы посмотреть значения атрибутов пространственного объекта, используйте инструмент Идентифицировать (Identify) на панели Инструменты (Tools).

- Щелкните инструмент Идентифицировать (Identify). на панели Инструменты (Tools). Аналогично, получить доступ к инструменту Идентифицировать (Identify) можно, если щелкнуть правой кнопкой и выбрать Идентифицировать (Identify) в контекстном меню:

- Щелкните на местоположении во фрейме данных, чтобы идентифицировать пространственные объекты в этом месте.

Атрибуты будут представлены в окне Идентифицировать (Identify).

- Можно очертить рамку, чтобы идентифицировать группу объектов. Щелкните на месте во фрейме данных и удерживайте клавишу нажатой, затем перетащите курсор, чтобы создать рамку. Также можно удерживать нажатой клавишу SHIFT и щелкать на карте, чтобы идентифицировать несколько объектов.

Работа с результатами в окне Идентифицировать

Когда вы щелкните на объекте инструментом Идентифицировать (Identify), в окне Идентифицировать (Identify) будут перечислены объекты в этом местоположении. Можно щелкнуть на объекте из списка и увидеть на нижней панели его атрибуты. Также можно щелкнуть на объекте правой кнопкой, чтобы переместиться к нему, выбрать его для других операций, задать для него гиперссылку и т.д.

Также можно щелкнуть на объекте правой кнопкой, чтобы переместиться к нему, выбрать его для других операций, задать для него гиперссылку и т.д.

Примечание:

Для выполнения команд Подсветить (Flash), Приблизить к (Zoom To), Переместить (Pan To) и Создать закладку (Create Bookmark) необходима геометрия пространственного объекта. В некоторых случаях её может не быть, и тогда команды недоступны. К этим случаям относится идентификация пространственных объектов из любых слоёв WMS и объектов из ArcIMS image, которые не включают геометрию в любые результаты запросов.

Результаты идентификации учитывают Отображаемое выражение (display expression) для слоя, если оно задано на закладке Отображение (Display) в диалоговом окне Свойства слоя (Layer Properties).

Выбор слоёв для идентификации

Устанавливая слои для идентификации, можно сосредоточить внимание на том, что важно при изучении карты. Инструмент Идентифицировать (Identify) может быть настроен так, чтобы уменьшить общее количество видимых данных путем применения фильтра к интересующим вас слоям или путем настройки свойств полей этих слоев.

По умолчанию, инструмент Идентифицировать (Identify) идентифицирует объекты самого верхнего слоя карты. Чтобы выбрать определенные слои, используйте список Объекты в слое (Identify from) вверху окна Идентифицировать (Identify). Можно использовать следующие опции:

- Верхний слой (Topmost layer) – Идентифицирует атрибуты объектов самого верхнего в порядке отображения в таблице содержания и видимого слоя. Этот инструмент не идентифицирует объекты слоя, который был отключен в таблице содержания, или в текущий момент не отрисовывается на карте из-за масштаба карты. Эта настройка позволяет постоянно получать атрибуты объектов, на которые вы указываете курсором, без лишних данных по объектам, располагающимся под ними.

- Видимые слои (Visible layers) – Идентифицирует атрибуты объектов, которые видимы в текущий момент на карте.

- Слои, доступные для выборки (Selectable layers) – Идентифицирует атрибуты объектов, принадлежащих слоям, доступным для выборки.

Вы можете управлять списком доступных для выборки слоёв в таблице содержания в виде По выборке (List by Selection).

Вы можете управлять списком доступных для выборки слоёв в таблице содержания в виде По выборке (List by Selection). - Все слои (All layers) – Идентификация будет отображать атрибуты объектов всех слоев карты во фрейме данных, независимо от того, присутствуют ли они на дисплее.

- Слой – Выбирает определенный слой из вашей карты. Если вы выберете определенный слой, то его объекты будут идентифицироваться даже, когда слой в текущий момент отключен в таблице содержания и не отображается на карте из-за масштаба.

Подсказка:

Зачем инструменту Идентифицировать (Identify) давать информацию по объектам, которые не отображаются на карте? В некоторых ситуациях вам могут понадобиться атрибуты объектов слоёв, которые не требуется отображать на карте. Например вы можете узнать почтовый индекс части улицы, и вам нет нужды рисовать границы принадлежности к почтовым индексам на вашей карте улиц. В этом случае вы выберите слой Почтовых индексов из ниспадающего меню и выключите этот слой в таблице содержания. Когда вы щелкнете на улице инструментом Идентифицировать (Identify), отображаются атрибуты почтового индекса для указанного места.

Когда вы щелкнете на улице инструментом Идентифицировать (Identify), отображаются атрибуты почтового индекса для указанного места.

Настройка свойств поля и их отображения

Идентификация использует свойства столбцов, которыми можно управлять в окне Таблица (Table) в ArcMap. Например, можно задать использование псевдонимов полей вместо имен полей, которые часто зашифрованы СУБД, или можно скрыть отображение некоторых столбцов. Эти настройки также скроют их отображение и в окне результатов идентификации.

Также можно щелкнуть правой кнопкой мыши на панели отображения атрибутов, чтобы открыть контекстное меню с дополнительными инструментами для работы с атрибутами пространственных объектов.

Например, можно сортировать и скрывать поля в отображении идентификации, копировать имена полей и значения, а затем вставлять их как текст с разделителями табуляции в другие приложения, такие как Microsoft Excel или электронная почта.

Более подробно о псевдонимах полей и опциях отображения таблиц, а также о настройке этих свойств, используя закладку Поля (Fields).

Шаги для определения Допуска выборки

Нажмите в главном меню Выборка (Selection) > Опции выборки (Selection Options).

Откроется диалоговое окно Опции выборки (Selection Options).

Укажите число пикселов, которые вы хотите использовать в качестве допуска при выборе объектов. Обычно хорошо работает значение от 3 до 5 пикселов. Слишком маленькое значение может мешать при работе, так как будет трудно точно определять положение и выбирать объекты. Однако и слишком большое значение радиуса в пикселах приведет к неточным результатам выборки.

Выборка не обязательно находит объект, ближайший к курсору; она возвращает первый объект в наборе данных, который оказывается в пределах допуска.

Изменение единиц измерения местоположений

В окне Идентифицировать (Identify) отображаются также и географические координаты идентифицируемого местоположения.

Предпочитаемые единицы можно выбрать из ниспадающего списка.

Отображение вложений класса пространственных объектов

В класс пространственных объектов могут быть добавлены рисунки, документы и другая информация в качестве вложения.

Более подробно о возможностях вложений

Эти вложения добавляются автоматически в результат идентификации, если идентифицируемый объект имеет вложения. На панели результатов Идентифицировать (Identify) вы увидите следующее:

Щелкните на изображении скрепки, чтобы просмотреть вложения.

Отображение связанных данных

Если вы хотите отображать связанные данные с использованием свойств поля (первое отображаемое поле, псевдонимы полей, видимость полей и форматирование чисел) для таблицы или слоя, представляющего на карте эти связанные данные, щёлкните правой кнопкой на любом элементе из дерева в левой части диалогового окна Идентифицировать (Identify) и выберите команду Показать связи со свойствами полей (Show Relates With Field Properties). Если вы получаете доступ к связанным данным, когда эта опция отмечена, а самих связанных данных на карте нет, поля отображаются обычным образом, так как не будет доступных для идентификации свойств полей. Если связанные данные представляют несколько слоёв, вы можете выбрать, который из них использовать для просмотра связанных данных. Эта настройка хранится в регистре приложения, поэтому она будет выполняться по умолчанию при каждом использовании инструмента Идентифицировать (Identify). Чтобы её отключить, просто снимите отметку с команды в контекстном меню.

Если связанные данные представляют несколько слоёв, вы можете выбрать, который из них использовать для просмотра связанных данных. Эта настройка хранится в регистре приложения, поэтому она будет выполняться по умолчанию при каждом использовании инструмента Идентифицировать (Identify). Чтобы её отключить, просто снимите отметку с команды в контекстном меню.

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Законом предусмотрены два типа электронных подписей: простая и усиленная. Последняя имеет две формы: квалифицированная и неквалифицированная.

Простая электронная подпись представляет собой комбинацию из логина и пароля и подтверждает, что электронное сообщение отправлено конкретным лицом.

Усиленная неквалифицированная подпись не только идентифицирует отправителя, но и подтверждает, что с момента подписания документ не менялся. Сообщение с простой или неквалифицированной электронной подписью может (по предварительной договоренности сторон и в специально предусмотренных законом случаях) быть приравнено к бумажному документу, подписанному собственноручно.

Усиленная квалифицированная электронная подпись подтверждается сертификатом от аккредитованного удостоверяющего центра и во всех случаях приравнивается к бумажному документу с «живой» подписью.

Для того чтобы электронный документ считался подписанным простой электронной подписью необходимо выполнение в том числе одного из следующих условий:

- простая электронная подпись содержится в самом электронном документе;

- ключ простой электронной подписи применяется в соответствии с правилами, установленными оператором информационной системы, с использованием которой осуществляются создание и (или) отправка электронного документа, и в созданном и (или) отправленном электронном документе содержится информация, указывающая на лицо, от имени которого был создан и (или) отправлен электронный документ.

При этом закон не уточняет, кто именно может быть владельцем ключа простой электронной подписи, но устанавливает ограничения по ее использованию. Простая электронная подпись однозначно не может быть использована при подписании электронных документов, содержащих сведения, составляющие государственную тайну, или в информационной системе, содержащей сведения, составляющие государственную тайну.

Простая электронная подпись однозначно не может быть использована при подписании электронных документов, содержащих сведения, составляющие государственную тайну, или в информационной системе, содержащей сведения, составляющие государственную тайну.

Нормативные правовые акты и (или) соглашения между участниками электронного взаимодействия, устанавливающие случаи признания электронных документов, подписанных простой электронной подписью, равнозначными документам на бумажных носителях, подписанным собственноручной подписью, должны предусматривать, в частности:

- правила определения лица, подписывающего электронный документ, по его простой электронной подписи;

- обязанность лица, создающего и (или) использующего ключ простой электронной подписи, соблюдать его конфиденциальность.

В свою очередь усиленная неквалифицированная и усиленная квалифицированная электронные подписи получаются в результате криптографического преобразования информации с использованием ключа электронной подписи,

позволяют определить лицо, подписавшее электронный документ,

позволяют обнаружить факт внесения изменений в электронный документ после момента его подписания,

создаются с использованием средств электронной подписи.

Квалифицированная электронная подпись наравне с вышеуказанными признаками должна соответствовать следующим дополнительным признакам:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с Законом об электронной подписи.

При этом основное отличие квалифицированного сертификата ключа проверки электронной подписи заключается в том, что он должен быть выдан аккредитованным удостоверяющим центром или доверенным лицом аккредитованного удостоверяющего центра.

Информация в электронной форме, подписанная квалифицированной электронной подписью, признается электронным документом, равнозначным документу на бумажном носителе, подписанному собственноручной подписью, кроме случая, если федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами установлено требование о необходимости составления документа исключительно на бумажном носителе.

Другие вопросы по теме

Чем отличаются друг от друга идентификация, аутентификация и авторизация

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Объясняем идентификацию, аутентификацию и авторизацию на енотах

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

- Для начала система запрашивает логин, пользователь его указывает, система распознает его как существующий — это идентификация.

- После этого Google просит ввести пароль, пользователь его вводит, и система соглашается, что пользователь, похоже, действительно настоящий, раз пароль совпал, — это аутентификация.

- Скорее всего, Google дополнительно спросит еще и одноразовый код из SMS или приложения. Если пользователь и его правильно введет, то система окончательно согласится с тем, что он настоящий владелец аккаунта, — это двухфакторная аутентификация.

- После этого система предоставит пользователю право читать письма в его почтовом ящике и все в таком духе — это авторизация.

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию — одноразовые коды в SMS или приложении — во всех сервисах, которые это позволяют. Иначе какой-нибудь неопознанный енот, так или иначе заполучивший ваш пароль, сможет прочитать вашу тайную переписку или сделать что-то еще более неприятное.

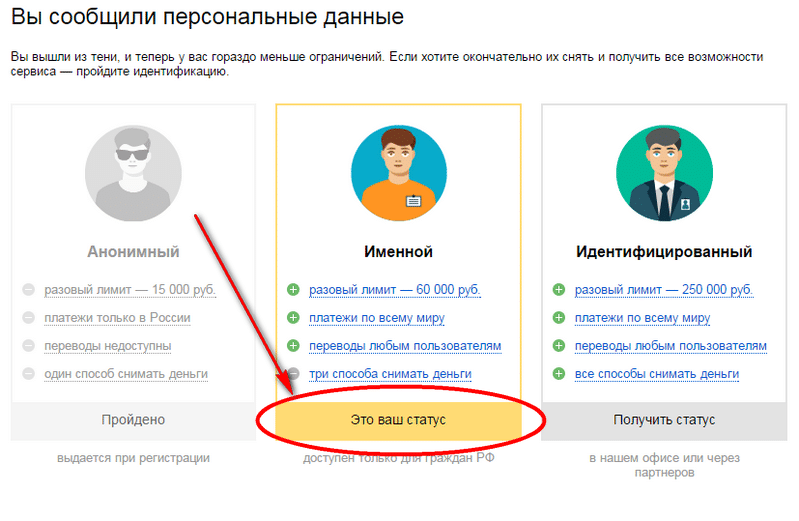

как банки будут идентифицировать вашу личность

Единая система биометрической идентификации и аутентификации (ЕСИА) клиентов действует в России с 1 июля. По словам представителей Банка России, к концу 2018 года 20% отделений банков подключатся к ней, а завершится процесс уже в следующем году. Рассказываем, что это значит для клиентов.

По словам представителей Банка России, к концу 2018 года 20% отделений банков подключатся к ней, а завершится процесс уже в следующем году. Рассказываем, что это значит для клиентов.

Что это и зачем

ЕСИА – технология, которая помогает клиентам кредитных организаций проходить процесс идентификации для получения онлайн-услуг. Для этого используются персональные биометрические данные: лицо и голос. Выбор пал на эти два биометрических параметра, потому что они не требуют навороченных считывающих устройств.

Подделать и голос, и лицо человека мошенникам будет крайне сложно, да и копии данных хранятся не только в Единой биометрической системе (ЕБС), но и в банках.

Таким образом, клиенты смогут обратиться в свою кредитную организацию и оспорить несанкционированную операцию.

Оператором системы стала компания «Ростелеком» (среди других претендентов фигурировало даже МВД): там разработали ЕСИА и теперь будут собирать и хранить полученную информацию.

Преимущество ЕБС в том, что, во-первых, такая идентификация гораздо надёжнее, чем тот же паспорт: она помогает обезопасить данные клиентов, держать их в сохранности и почти не оставляет шансов для подделки.

Во-вторых, ЕСИА поможет получать больше банковских услуг дистанционно. Действовать это будет так: человек заходит в учётную запись на компьютере или смартфоне и с помощью камеры подтверждает личность. Голос и лицо сверяют с данными в ЕБС, и вуаля – доступ открыт. Вы можете, допустим, перевести деньги или открыть счёт физического лица, ещё не являясь клиентом банка и не приходя в отделение.

И да: традиционная аутентификация через логин и пароль также действует. Впрочем, иногда наведываться в банк всё-таки придётся, чтобы обновить биометрию. Как часто – пока не уточняется.

Альфа-Банк уже открыл пункты сбора биометрических данных в 87 отделениях Москвы. Не отстаёт и Хоум Кредит – банк собирает биометрию уже в пяти городах. Лидер – Почта Банк: в распоряжении клиентов уже 120 пунктов сбора. Так что скоро клиенты Почта Банка из десятка регионов получат возможность взять кредит и воспользоваться другими услугами онлайн.

Как подключиться

Информация в ЕБС заносится на добровольной основе. Если хотите стать частью системы, ознакомьтесь со списком банков, которые участвуют в инициативе.

Если хотите стать частью системы, ознакомьтесь со списком банков, которые участвуют в инициативе.

Если ваша кредитная организация в списке, обратитесь в отделение. Процедура первичной идентификации занимает несколько минут, понадобится только паспорт. Прямо в отделении банка сотрудники запишут голос (сделают «голосовой слепок»), снимут на видео лицо и бесплатно зарегистрируют в ЕСИА.

Возможные минусы

Конечно, клиенты опасаются, что данные утекут, например, в МВД или ФСБ. Однако согласно закону персональная информация не будет находиться в распоряжении силовых структур постоянно, её получение предусмотрено только по специальному, обоснованному запросу.

Эксперты утверждают, что это несущественный минус по сравнению с преимуществами технологии. У добропорядочного и законопослушного гражданина не будет причин бояться предоставить данные ведомствам, и вряд ли из-за этого нюанса кто-то откажется от возможности получать услуги удалённо, а не в отделениях банка.

Ещё один аргумент в пользу того, чтобы люди не боялись предоставлять биометрию: данные в любой момент можно будет безвозвратно удалить из ЕБС по требованию клиента.

Дмитрий Янин, президент Международной конфедерации обществ потребителей, полагает, что доступ к персональным данным клиентов банка в итоге сможет получить любой технически подкованный злоумышленник. В ответ представители «Ростелеком» заявляют, что информация будет храниться в обезличенном виде и передаваться по сверхбезопасным каналам связи, защищённым криптоалгоритмами.

Ещё больше биометрии

По словам министра цифрового развития, связи и массовых коммуникаций Российской Федерации Константина Носкова, система биометрической идентификации в банках – это только начало. В будущем правительство планирует распространить её и на другие отрасли.

Алексей Богаткин, генеральный директор компании Uniteller, поддерживает такие нововведения. «Биометрическая идентификация как тренд последних лет используется практически повсеместно. Банки, которые одними из первых внедряют инновационные технологии, не остались в стороне, – говорит он. – Биометрические решения применяются как в правительственных и силовых структурах, так и в коммерческом сегменте, активно внедряясь в банковскую сферу, ритейл, здравоохранение и образование».

Определение информации, не позволяющей установить личность | Law Insider

, относящаяся к

Информация, не позволяющая установить личностьИнформация, позволяющая установить личность или «PII» означает информацию в любом формате об идентифицируемом лице, включая имя, адрес, номер телефона, адрес электронной почты, номер счета (а), идентификационный номер (а), любой другой фактический или присвоенный атрибут, связанный с физическим лицом или идентифицируемый для него, и любая информация, которая при использовании отдельно или в сочетании с другой информацией может идентифицировать человека.«ИД эмитента» означает ЛИИ, предоставленные Эмитентом, Обслуживающим лицом или их аффилированными лицами Рецензенту представлений активов и ЛИИ, разработанные или иным образом собранные или приобретенные Рецензентом представлений активов при выполнении своих обязательств по настоящему Соглашению.

Информация, позволяющая установить личность (PII применительно к данным учащихся, означает личную информацию, как определено в разделе 99. 3 Закона 34 Свода федеральных правил, в соответствии с Законом о правах семьи на образование и неприкосновенность частной жизни, раздел 1232g 20 USC, и применительно к данным учителя или директора школы, означает личную информацию, как этот термин определен в статье 3012-c (10) Закона об образовании.

3 Закона 34 Свода федеральных правил, в соответствии с Законом о правах семьи на образование и неприкосновенность частной жизни, раздел 1232g 20 USC, и применительно к данным учителя или директора школы, означает личную информацию, как этот термин определен в статье 3012-c (10) Закона об образовании.

Лично идентифицируемый означает информацию, которая включает имя ребенка, его родителя или другого члена семьи; адрес ребенка; личный идентификатор, такой как номер социального страхования ребенка или номер студента; или список личных характеристик или другой информации, которая позволила бы идентифицировать ребенка с разумной уверенностью.

Лично идентифицируемая финансовая информация означает любую информацию, которую потребитель предоставляет стороне для получения финансового продукта или услуги, любую информацию, которую сторона иным образом получает о потребителе в связи с предоставлением финансового продукта или услуги этому потребителю, и любая информация о потребителе, полученная в результате любой транзакции с финансовым продуктом или услугой между стороной и потребителем. Лично идентифицируемая финансовая информация может включать, помимо прочего, имя и фамилию потребителя, физический адрес, почтовый индекс, адрес электронной почты, номер телефона, номер социального страхования, дату рождения, номер счета и любую информацию, которая идентифицирует или привязана к Вышеуказанная информация может идентифицировать потребителя.

Лично идентифицируемая финансовая информация может включать, помимо прочего, имя и фамилию потребителя, физический адрес, почтовый индекс, адрес электронной почты, номер телефона, номер социального страхования, дату рождения, номер счета и любую информацию, которая идентифицирует или привязана к Вышеуказанная информация может идентифицировать потребителя.

Лично идентифицирующая информация означает информацию, включая информацию о здоровье, которая может быть использована для совершения мошенничества или другой незаконной деятельности, связанной с получением кредита, доступом к медицинскому обслуживанию или личности «пострадавшего человека».Сюда входят, помимо прочего, номера социального страхования или номера счетов.

Индивидуально идентифицируемая медицинская информация означает информацию, которая является подмножеством медицинской информации, включая демографическую информацию, полученную от человека, и:

Персональная идентификационная информация или «PII» означает информацию, которая отдельно или в сочетании с другой информацией , идентифицирует человека, как определено в Tex. Bus. & Com. Кодекс § 521.002 (1).

Bus. & Com. Кодекс § 521.002 (1).

Материальная информация означает информацию, которая содержится в письменной, электронной или других материальных формах.

Личная информация учащегося означает информацию, собранную через школьную службу, которая идентифицирует личность отдельного учащегося, или другую информацию, собранную и хранимую об отдельном учащемся, которая связана с информацией, которая идентифицирует отдельного учащегося, как определено Положением Вашингтонского договора 28A.604.010 . Для целей настоящего Соглашения DPA личная информация учащегося называется данными учащегося.

персональная медицинская информация означает в отношении физического лица, живого или умершего:

PII означает информацию в любом формате об идентифицируемом лице, включая имя, адрес, номер телефона, адрес электронной почты, учетную запись номер (а), идентификационный номер (а), любой другой фактический или присвоенный атрибут, связанный или идентифицируемый с физическим лицом, и любая информация, которая при использовании отдельно или в сочетании с другой информацией может идентифицировать человека. «ИД эмитента» означает ЛИИ, предоставленные Эмитентом, Обслуживающим лицом или их аффилированными лицами Рецензенту представлений активов и ЛИИ, разработанные или иным образом собранные или приобретенные Рецензентом представлений активов при выполнении своих обязательств по настоящему Соглашению.

«ИД эмитента» означает ЛИИ, предоставленные Эмитентом, Обслуживающим лицом или их аффилированными лицами Рецензенту представлений активов и ЛИИ, разработанные или иным образом собранные или приобретенные Рецензентом представлений активов при выполнении своих обязательств по настоящему Соглашению.

Информация, хранящаяся в электронном виде означает любые ленты резервного копирования системы, любую электронную почту (будь то обмен или другую аналогичную систему), любые данные на персональных компьютерах и любые данные на жестких дисках серверов.

Конфиденциальная личная информация или «SPI» означает категории информации, перечисленные в Tex.Автобус. & Com. Кодекс § 521.002 (2).

Получатель информации имеет значение, указанное в Разделе 4.9 (a).

PII эмитента означает PII, предоставленную эмитентом, обслуживающим лицом или их аффилированными лицами Рецензенту представлений активов и PII, разработанную или иным образом полученную или полученную рецензентом представлений активов при выполнении своих обязательств по настоящему Соглашению.

Личная информация с ограниченным доступом означает фотографию или изображение человека, номер социального страхования, цифровую подпись, а также информацию о состоянии здоровья и инвалидности.

Электронная защищенная медицинская информация означает информацию, подпадающую под действие параграфов (1) (i) или (1) (ii) определения защищенной медицинской информации, как указано ниже.

Нарушение личной информации означает случай, когда неавторизованное физическое или юридическое лицо получает доступ к личной информации любым способом, включая, помимо прочего, следующие случаи: (1) любая личная информация, которая не зашифрована или не защищена, потеряна, потеряна, украдена или каким-либо образом скомпрометированы; (2) одна или несколько третьих сторон имели доступ к любой Личной информации, которая не была зашифрована или защищена, или взяли ее под контроль, без предварительного письменного разрешения государства; (3) несанкционированное получение зашифрованной или защищенной Персональной информации вместе с конфиденциальным процессом или ключом, которые могут поставить под угрозу целостность Персональной информации; или (4) если существует значительный риск кражи личных данных или мошенничества для клиента, Подрядчика, Департамента или штата.

Деидентифицированные данные означает информацию, в которой вся личная информация, включая прямые и косвенные идентификаторы, удалена или скрыта, так что оставшаяся информация не позволяет идентифицировать человека в разумных пределах. Это включает, помимо прочего, имя, дату рождения, демографическую информацию, информацию о местонахождении и школьную принадлежность.

Уникальный идентификатор объекта означает номер или другой идентификатор, используемый для идентификации конкретной коммерческой, некоммерческой или государственной организации.См. Www.sam.gov для обозначенного объекта для создания уникальных идентификаторов объекта.

Защищенная медицинская информация (PHI означает индивидуально идентифицируемую медицинскую информацию, созданную, полученную, сохраненную или переданную Деловым партнером от имени компонента здравоохранения Охватываемой организации, которая связана с предоставлением медицинской помощи физическому лицу; прошлое, настоящее или будущее физическое или психическое здоровье или состояние физического лица; или прошлые, настоящие или будущие платежи за оказание медицинских услуг физическому лицу. 45 CFR 160.103. PHI включает демографическую информацию, которая идентифицирует Физическое лицо или о которой есть разумные основания полагать, что она может быть использована для идентификации Физического лица. 45 CFR 160.103. PHI — это информация, которая передается или хранится в любой форме или на любом носителе и включает EPHI. 45 CFR 160.103. PHI не включает документы об образовании, подпадающие под действие Закона о правах семьи на образование и неприкосновенность частной жизни с поправками 20 USCA 1232g (a) (4) (B) (iv), или записи о занятости, хранящиеся в Организации, на которую распространяется действие страховки, в ее роли работодателя.

45 CFR 160.103. PHI включает демографическую информацию, которая идентифицирует Физическое лицо или о которой есть разумные основания полагать, что она может быть использована для идентификации Физического лица. 45 CFR 160.103. PHI — это информация, которая передается или хранится в любой форме или на любом носителе и включает EPHI. 45 CFR 160.103. PHI не включает документы об образовании, подпадающие под действие Закона о правах семьи на образование и неприкосновенность частной жизни с поправками 20 USCA 1232g (a) (4) (B) (iv), или записи о занятости, хранящиеся в Организации, на которую распространяется действие страховки, в ее роли работодателя.

Защищенная медицинская информация или PHI означает любую информацию, устную или записанную в любой форме или на любом носителе: (i) которая относится к прошлому, настоящему или будущему физическому или психическому состоянию человека; оказание медицинской помощи физическому лицу; или прошлые, настоящие или будущие платежи за оказание медицинских услуг физическому лицу; и (ii) который идентифицирует физическое лицо или в отношении которого есть разумные основания полагать, что информация может быть использована для его идентификации, и имеет значение, данное такому термину в соответствии с Правилами HIPAA, включая, помимо прочего, , 45 с. F.R. Раздел 164.501.

F.R. Раздел 164.501.

Непубличная личная информация об акционере означает (i) личную финансовую информацию; (ii) любой список, описание или другая группа потребителей, полученная в результате использования какой-либо информации, позволяющей установить личность, которая не является общедоступной; и (iii) любую другую информацию, которую Трансфер-агенту запрещено использовать или раскрывать в соответствии с Положением S-P в соответствии с разделом 504 Закона Грэмма Лича Блайли.

Заявление о конфиденциальности имеет значение, изложенное в Разделе 3.12 (п).

Защищенная медицинская информация или «PHI» означает любую информацию, устную или записанную в любой форме или на любом носителе, которая относится к прошлому, настоящему или будущему физическому или психическому состоянию человека, предоставлению медицинских и стоматологических услуг для физическое лицо, или прошлые, настоящие или будущие платежи за оказание физического и стоматологического обслуживания; и который идентифицирует человека или в отношении которого есть разумные основания полагать, что информация может быть использована для идентификации человека. PHI имеет значение, данное этому термину в соответствии с правилами HIPAA и HIPAA, поскольку в него время от времени могут вноситься поправки.

PHI имеет значение, данное этому термину в соответствии с правилами HIPAA и HIPAA, поскольку в него время от времени могут вноситься поправки.

Получатели информации имеет значение, указанное в Разделе 4.9 (а).

Обзор: Быть или не быть идентифицируемой моделью. Это актуальный вопрос для моделирования в зоотехнике?

https://doi.org/10.1017/S1751731117002774Получить права и контентАннотация

Какая математическая модель является хорошей (полезной) в зоотехнике? Для моделей, построенных для целей прогнозирования, вопрос об адекватности (полезности) модели традиционно решался с помощью статистического анализа, применяемого к наблюдаемым экспериментальным данным относительно переменных, прогнозируемых моделью.Однако мало внимания уделяется аналитическим инструментам, которые используют математические свойства уравнений модели. Например, в контексте калибровки модели, прежде чем пытаться численно оценить параметры модели, мы можем захотеть узнать, есть ли у нас какие-либо шансы на успех в оценке уникального наилучшего значения параметров модели на основе доступных измерений. Этот вопрос уникальности называется структурной идентифицируемостью; математическое свойство, которое определяется исключительно на основе структуры модели в рамках гипотетического идеального эксперимента, определяемого набором входных данных модели (стимулов) и наблюдаемых переменных (измерений).Структурный анализ идентифицируемости, применяемый к динамическим моделям, описываемым обыкновенными дифференциальными уравнениями (ODE), является обычной практикой в разработке средств управления и идентификации систем. Этот анализ требует математических технических деталей, выходящих за рамки академического опыта зоотехники, что могло бы объяснить отсутствие повсеместного распространения анализа идентифицируемости в зоотехническом моделировании. Чтобы восполнить этот пробел, в этой статье мы обращаемся к анализу структурной идентифицируемости с точки зрения практикующего специалиста, используя специальные программные инструменты.Наши цели: (i) предоставить исчерпывающее объяснение концепции структурной идентифицируемости для сообщества специалистов по зоотехническому моделированию, (ii) оценить актуальность анализа идентифицируемости для моделирования в зоотехнике и (iii) мотивировать сообщество использовать анализ идентифицируемости.

Этот вопрос уникальности называется структурной идентифицируемостью; математическое свойство, которое определяется исключительно на основе структуры модели в рамках гипотетического идеального эксперимента, определяемого набором входных данных модели (стимулов) и наблюдаемых переменных (измерений).Структурный анализ идентифицируемости, применяемый к динамическим моделям, описываемым обыкновенными дифференциальными уравнениями (ODE), является обычной практикой в разработке средств управления и идентификации систем. Этот анализ требует математических технических деталей, выходящих за рамки академического опыта зоотехники, что могло бы объяснить отсутствие повсеместного распространения анализа идентифицируемости в зоотехническом моделировании. Чтобы восполнить этот пробел, в этой статье мы обращаемся к анализу структурной идентифицируемости с точки зрения практикующего специалиста, используя специальные программные инструменты.Наши цели: (i) предоставить исчерпывающее объяснение концепции структурной идентифицируемости для сообщества специалистов по зоотехническому моделированию, (ii) оценить актуальность анализа идентифицируемости для моделирования в зоотехнике и (iii) мотивировать сообщество использовать анализ идентифицируемости. в практике моделирования (когда актуален вопрос идентифицируемости). Мы фокусируем наше исследование на моделях ODE. Используя наглядные примеры, которые включают опубликованные математические модели, описывающие лактацию крупного рогатого скота, мы показываем, как анализ структурной идентифицируемости может способствовать развитию математического моделирования в зоотехнике в направлении создания полезных моделей и, более того, высокоинформативных экспериментов с помощью оптимального плана экспериментов.Вместо того, чтобы пытаться навязать модельному сообществу систематический анализ идентифицируемости во время разработки моделей, мы хотим открыть окно для открытия мощного инструмента для построения моделей и планирования экспериментов.

в практике моделирования (когда актуален вопрос идентифицируемости). Мы фокусируем наше исследование на моделях ODE. Используя наглядные примеры, которые включают опубликованные математические модели, описывающие лактацию крупного рогатого скота, мы показываем, как анализ структурной идентифицируемости может способствовать развитию математического моделирования в зоотехнике в направлении создания полезных моделей и, более того, высокоинформативных экспериментов с помощью оптимального плана экспериментов.Вместо того, чтобы пытаться навязать модельному сообществу систематический анализ идентифицируемости во время разработки моделей, мы хотим открыть окно для открытия мощного инструмента для построения моделей и планирования экспериментов.

Ключевые слова

динамическое моделирование

идентифицируемость

калибровка модели

оптимальный дизайн эксперимента

идентификация параметров

Рекомендуемые статьиЦитирующие статьи (0)

Copyright © 2018 The Animal Consortium. Опубликовано Elsevier B.V.

Опубликовано Elsevier B.V.

Рекомендуемые статьи

Ссылки на статьи

Руководство по установлению информации, позволяющей установить личность | Информационные технологии

В этом руководстве покупатели из университетов могут узнать, как идентифицировать личную информацию (PII) при заключении соглашений об оказании услуг или оформлении заказов на поставку работ, которые должны выполняться внешними поставщиками. Если поставщик будет обрабатывать, обрабатывать или иметь возможность доступа к PII, покупатели должны предпринять следующие шаги:

- Сведите к минимуму использование поставщиком, сбор и хранение PII до того, что строго необходимо для достижения их бизнес-целей и объема работы — рассмотрите возможность деидентификации или анонимности информации.

- Требовать от поставщика получения дополнительной страховки информационной безопасности / кибер-ответственности в суммах, рекомендованных Управлением рисками.

- Требовать от поставщика проведения оценки рисков безопасности поставщика.

Что такое информация, позволяющая установить личность (PII)?

Личная информация (PII) включает:

«(1) любую информацию, которая может быть использована для идентификации или отслеживания личности человека, например имя, номер социального страхования, дату и место рождения, девичью фамилию матери или биометрические записи; и (2) любую другую информацию, которая связана с физическим лицом, например медицинскую, образовательную, финансовую информацию и информацию о занятости.” 1

Примеры PII включают, но не ограничиваются:

- Имя: полное имя, девичья фамилия, девичья фамилия матери или псевдоним

- Персональные идентификационные номера: номер социального страхования (SSN), номер паспорта, номер водительских прав, идентификационный номер налогоплательщика, идентификационный номер пациента, номер финансового счета или номер кредитной карты

- Информация о личном адресе: почтовый адрес или адрес электронной почты

- Личные телефоны

- Личные характеристики: фотографические изображения (в частности, лица или других идентифицирующих характеристик), отпечатки пальцев или почерк

-

Биометрические данные: сканирование сетчатки глаза, голосовые подписи или геометрия лица

-

Информация, позволяющая идентифицировать собственность, находящуюся в личной собственности: VIN-номер или номер заголовка

- Информация об активе: адреса Интернет-протокола (IP) или управления доступом к среде (MAC), которые постоянно ссылаются на конкретного человека

Следующие ниже примеры сами по себе не составляют PII, поскольку эти черты могут быть одинаковыми у более чем одного человека. Однако, будучи связанными с одним из приведенных выше примеров, можно использовать следующие данные для идентификации конкретного человека:

Однако, будучи связанными с одним из приведенных выше примеров, можно использовать следующие данные для идентификации конкретного человека:

- Дата рождения

- Место рождения

- Рабочий телефон

- Деловой почтовый или электронный адрес

- Гонка

- Религия

- Географические указатели

- Информация о трудоустройстве

- Медицинская информация 2

- Информация об образовании 3

- Финансовая информация

Когда продавец получит доступ к PII?

Примеры услуг или работы, предполагающей доступ поставщика к PII, включают:

- Подрядчик нанят для разработки программного обеспечения для содействия институциональному развитию в деятельности по сбору средств.Подрядчик имеет возможность иметь доступ к PII выпускников / доноров, такой как имена, домашние почтовые адреса, личные номера телефонов и информация о финансовых счетах.

- Получена лицензия на облачный инструмент для проведения опросов, который будет использоваться исследователями университета.

В зависимости от характера опроса Лицензиар облачной службы может иметь доступ или размещать PII, например имена респондентов опроса, адреса электронной почты, демографические данные (например, возраст, уровень дохода, медицинская информация или образование. ).

В зависимости от характера опроса Лицензиар облачной службы может иметь доступ или размещать PII, например имена респондентов опроса, адреса электронной почты, демографические данные (например, возраст, уровень дохода, медицинская информация или образование. ). - Подрядчик нанимается для разработки или модернизации систем контроля физического доступа (например, считывателей считывателей карт). Подрядчик может получить доступ к любой PII, собранной с помощью считывания карты, такой как имена, номера социального страхования и идентификационные номера университетов.

Ресурсы и дополнительные вопросы

Если у вас есть какие-либо вопросы по этому руководству, обращайтесь в офис юрисконсульта Университета Питтсбурга: http://ouc.pitt.edu/

Дополнительные ресурсы:

1 Меморандум OMB M-07-16, Защита от утечки информации, позволяющей установить личность, и реагирование на нее.

2 Медицинская информация может подпадать под дополнительные требования HIPAA

3 Образовательная информация может подпадать под дополнительные требования FERPA

Руководство по защите информации, позволяющей установить личность

Информация, позволяющая установить личность, определяется как:

Любое представление информации, позволяющее сделать разумный вывод о личности человека, к которому она относится, прямым или косвенным образом.

Кроме того, PII определяется как информация: (i) которая напрямую идентифицирует человека (например, имя, адрес, номер социального страхования или другой идентификационный номер или код, номер телефона, адрес электронной почты и т. Д.) Или (ii) посредством которой агентство предназначен для идентификации конкретных лиц в сочетании с другими элементами данных, т. е. косвенная идентификация. (Эти элементы данных могут включать комбинацию пола, расы, даты рождения, географического показателя и других дескрипторов). Кроме того, информация, позволяющая установить физический или онлайн-контакт с конкретным лицом, аналогична информации, позволяющей установить личность.Эта информация может храниться на бумажных, электронных или других носителях.

Подрядчикам Министерства труда (DOL) напоминают, что защита конфиденциальной информации является важной обязанностью, к которой следует всегда серьезно относиться. Внутренняя политика DOL определяет следующие политики безопасности для защиты PII и других конфиденциальных данных:

- Отдельный пользователь несет ответственность за защиту данных, к которым у него есть доступ.

Пользователи должны придерживаться правил поведения, определенных в соответствующих планах безопасности систем, DOL и руководствах агентства.

Подрядчики

Пользователи должны придерживаться правил поведения, определенных в соответствующих планах безопасности систем, DOL и руководствах агентства.

Подрядчики - DOL, имеющие доступ к личной информации, должны уважать конфиденциальность такой информации и воздерживаться от любого поведения, которое указывало бы на небрежное или небрежное отношение к такой информации. Сотрудники, работающие по контракту, также должны избегать офисных сплетен и не должны допускать несанкционированного просмотра записей, содержащихся в системе записей DOL. Только лица, которым «необходимо знать» в своем официальном качестве, имеют доступ к таким системам записей.

Утрата PII может привести к значительному ущербу для людей, включая кражу личных данных или другое мошенническое использование информации.Поскольку сотрудники и подрядчики DOL могут иметь доступ к личной идентифицируемой информации о физических лицах и другим конфиденциальным данным, мы несем особую ответственность за защиту этой информации от потери и неправомерного использования.

Выполняя эти обязанности, подрядчики должны гарантировать, что их сотрудники:

- Защитите информацию DOL, к которой их сотрудники имеют доступ в любое время.

- Получите письменное согласие руководства DOL перед тем, как забирать любую конфиденциальную информацию DOL из офиса.Утверждение менеджера DOL должно определять деловую необходимость удаления такой информации из объекта DOL.

- Когда дается разрешение на удаление конфиденциальной информации из офиса, сотрудник должен придерживаться политики безопасности, описанной выше.

Подрядчики должны убедиться, что их контрактные сотрудники осведомлены о своих обязанностях в отношении защиты PII в Министерстве труда. В дополнение к вышесказанному, если сотрудники, работающие по контракту, узнают о краже или потере PII, они должны немедленно сообщить об этом своему менеджеру по контракту DOL.В случае, если их менеджер по контрактам DOL недоступен, они должны по телефону немедленно сообщить о краже или потере в группу реагирования на инциденты компьютерной безопасности DOL (CSIRC) по адресу dolcsirc@dol. gov.

gov.

файлов идентифицируемых данных | CMS

Центры услуг Medicare и Medicaid (CMS) предоставляют доступ к файлам идентифицируемых данных (IDF) определенным заинтересованным сторонам в соответствии с федеральными законами и постановлениями, а также политикой CMS. IDF содержат защищенную медицинскую информацию (PHI) и / или информацию, позволяющую установить личность (PII), и CMS стремится обеспечить защиту этой информации.

Процесс запроса IDF, добавления новых IDF к существующему запросу или повторного использования IDF для другого проекта зависит от типа организации и цели запроса данных. Пожалуйста, обратитесь к таблице ниже, чтобы определить подходящее контактное лицо. Если вы не видите тип своей организации, свяжитесь с нами по адресу [email protected].

Все запросы на изменение контактов в Соглашении об использовании данных (DUA), расширения DUA и закрытия DUA обрабатываются через почтовый ящик DUA.Используйте панель навигации слева, чтобы найти инструкции по выполнению этих действий.

| Тип организации | Контакты |

|---|---|

| Спонсируемая программа CMS, получатели CMS, получатели грантов CMS (включая участников модели CMMI) | Сотрудник проекта CMS |

| Аудиты OIG / GAO | Контактное лицо для управления аудитом CMS |

| Квалифицированные организации | ResDAC (www.resdac.org) |

|

Исследователи * [Исследовать идентифицируемые файлы (RIF)]

|

ResDAC (www.resdac.org) |

|

Государственные агентства Medicaid (координация медицинского обслуживания и целостность программ) |

Государственный ресурсный центр данных (http: // www.указаноataresourcecenter.com/) |

* Примечание. Исследователи также могут запросить файлы с ограниченным набором данных (LDS). Используйте панель навигации слева для получения дополнительной информации о процессе запроса файла LDS.

Исследователи также могут запросить файлы с ограниченным набором данных (LDS). Используйте панель навигации слева для получения дополнительной информации о процессе запроса файла LDS.

18 идентификаторов HIPAA: Службы информационных технологий: Университет Лойола, Чикаго,

18 идентификаторов HIPAA

Правило конфиденциальности HIPAA устанавливает политики для защиты всей индивидуально идентифицируемой медицинской информации, которая хранится или передается.Это 18 идентификаторов HIPAA, которые считаются личной информацией. Эта информация может использоваться для идентификации, установления контакта или определения местонахождения отдельного человека или может использоваться с другими источниками для идентификации отдельного человека. Когда личная информация используется в сочетании с физическим или психическим здоровьем или состоянием, медицинским обслуживанием или оплатой медицинских услуг, она становится защищенной медицинской информацией (PHI).

- Имя

- Адрес (все географические единицы меньше штата, включая почтовый адрес, округ города и почтовый индекс)

- Все элементы (кроме лет) дат, относящихся к человеку (включая дату рождения, дату поступления, дату выписки, дату смерти и точный возраст, если он старше 89 лет)

- Номера телефонов

- Факс

- Адрес электронной почты

- Номер социального страхования

- Номер медицинской карты

- Номер получателя плана медицинского обслуживания

- Номер счета

- Свидетельство или номер лицензии

- Идентификаторы и серийные номера автомобилей, включая номерные знаки

- Идентификаторы и серийные номера устройств

- Интернет-URL

- IP-адрес

- Отпечаток пальца или голоса

- Фотографическое изображение — Фотографические изображения не ограничиваются изображением лица.

- Любая другая характеристика, которая может однозначно идентифицировать человека

Если сообщение содержит любой из этих идентификаторов или части идентификатора, например инициалы, данные должны считаться «идентифицированными». Чтобы считаться «деидентифицированным», ВСЕ из 18 идентификаторов HIPAA должны быть удалены из набора данных. Сюда входят все даты, такие как даты операции, все голосовые записи и все фотографические изображения.

Чтобы считаться «деидентифицированным», ВСЕ из 18 идентификаторов HIPAA должны быть удалены из набора данных. Сюда входят все даты, такие как даты операции, все голосовые записи и все фотографические изображения.

Decedent Research

Имейте в виду, что правило конфиденциальности HIPAA защищает индивидуально идентифицируемую информацию о здоровье умерших людей в течение 50 лет после даты смерти.Если исследование будет включать какие-либо идентификаторы, связанные с живыми людьми, или включает доступ к записям о смерти, которые ведутся Государственным регистратором, местными регистраторами или регистраторами округа, проект должен быть одобрен заранее.

Что такое информация, позволяющая установить личность (PII)?

Информация, позволяющая установить личность (PII) или личные данные — это данные, относящиеся к одному человеку. PII может быть номером телефона, национальным идентификационным номером, адресом электронной почты или любыми данными, которые могут использоваться отдельно или с любой другой информацией для связи, идентификации или определения местонахождения человека.

В ответ на то, что предприятия собирают и хранят все больше и больше личных данных физических лиц (также известных как личные данные), отдельные лица и регулирующие органы стали уделять более пристальное внимание тому, как предприятия используют и защищают эти данные. В результате в различных юрисдикциях были приняты законы, ограничивающие использование, распространение и доступность PII, при этом позволяя компаниям, которым это необходимо, безопасно управлять данными.

Поскольку PII (или персональные данные) — это юридическая концепция, а не техническая концепция, законодательство, касающееся PII, различается в разных юрисдикциях.Глобальные законы о конфиденциальности, такие как GDPR в Европейском союзе, отраслевые законы, такие как HIPAA и PCI в Соединенных Штатах, законы штатов, такие как CCPA, CPRA, CalOPPA, законы штата и региональные законы о нарушениях данных и другие нормативные акты, определяют, что определяет PII. Какие данные классифицируются как PII, также могут отличаться в зависимости от варианта использования. Например, в зависимости от юрисдикции или вашего варианта использования IP-адреса могут считаться или не считаться PII.

Например, в зависимости от юрисдикции или вашего варианта использования IP-адреса могут считаться или не считаться PII.

Twilio серьезно относится к управлению информацией наших клиентов. У нас есть программное обеспечение, конфигурации, процессы и инструкции для внутреннего управления данными, чтобы ваши данные были в безопасности.Внутри систем Twilio мы управляем данными, которые могут быть личными данными по-разному.

- Twilio стремится четко указать, какие данные обрабатываются как PII в нашей системе, чтобы помочь вам убедиться в правильности управления вашими данными для вашей юрисдикции и вариантов использования.

- Twilio имеет Дополнение о защите данных, которое расширяет спецификацию ваших юридических отношений с Twilio и может помочь прояснить, как Twilio управляет данными от вашего имени.

- Если вы находитесь в Европе, ознакомьтесь с программой Twilio GDPR.На этой странице разъясняется, как мы управляем данными, часть ваших данных может быть получена из Европы.

Примечание. Хотя вы можете находиться за пределами Европы или номер телефона может быть не европейским, человек на другом конце телефона может быть европейцем в Европе.

Примечание. Хотя вы можете находиться за пределами Европы или номер телефона может быть не европейским, человек на другом конце телефона может быть европейцем в Европе.

Инструменты, такие как редактирование телефонного номера Twilio, редактирование тела сообщения и шифрование записи разговоров, позволяют удалить PII или зашифровать ее, чтобы никто, кроме вас, не мог ее видеть.

Поля PII

Twilio управляет полями, отмеченными PII в документации Twilio, как если бы они содержали PII, также известную как личная информация или личные данные.Это означает, что Twilio реализует соответствующие технические и организационные меры безопасности, соответствующие риску, связанному с этими данными. Например, данные не будут видны сотрудникам Twilio, если они не действуют в качестве суррогата для вас (например, отлаживают от вашего имени) или не имеют доступа к ним другим законным предприятиям. Кроме того, значения анонимизируются или удаляются, когда нам нужно хранить информацию для статистического анализа, отчетности и планирования мощности — ни для чего не требуется сама PII. Имена, номера телефонов ваших конечных пользователей или расшифровки голосовых вызовов и чатов — все это примеры полей, которые Twilio рассматривает как содержащие PII. Телефонные номера, которые вы арендовали у Twilio, будь то длинный или короткий код, поскольку они принадлежат Twilio, управляются иначе, чем номерами, отличными от Twilio.

Имена, номера телефонов ваших конечных пользователей или расшифровки голосовых вызовов и чатов — все это примеры полей, которые Twilio рассматривает как содержащие PII. Телефонные номера, которые вы арендовали у Twilio, будь то длинный или короткий код, поскольку они принадлежат Twilio, управляются иначе, чем номерами, отличными от Twilio.

Каждое поле Twilio, помеченное как PII, также помечено MTL — минимальным временем существования. Это количество дней после создания, в течение которых данные будут храниться в системах Twilio для сверки операторов связи, налогового управления или других бизнес-целей, требующих от нас хранения данных.Вне MTL удаления из Twilio API будут применяться немедленно, однако удаление из резервных копий и других взаимосвязанных систем может занять до 30 дней. Например, если у ресурса MTL составляет 90 дней, и вы удалите его в первый день после создания, информация будет полностью удалена через 91 день после создания из-за MTL. Если вы удалите его на 90-й день, он исчезнет к 120-му дню, что займет 30 дней. Если у вас есть особые требования к хранению, узнайте о возможных вариантах у нашей службы поддержки или у менеджера по успеху.

Если у вас есть особые требования к хранению, узнайте о возможных вариантах у нашей службы поддержки или у менеджера по успеху.

Управление PII при выходе из Twilio

Когда вы покидаете Twilio по истечении разумного льготного периода, позволяющего вам передумать, все данные PII анонимизируются или удаляются из систем Twilio, где это возможно, в течение 30 дней, за исключением случаев, когда MTL больше.

Обратите внимание, что в дополнение к перечисленному MTL мы также можем сохранять PII в связи с обнаружением, предотвращением и расследованием спама, мошеннической деятельности, сетевых эксплойтов и злоупотреблений, или, если требуется, в связи с юридическими вопросами, такими как судебные разбирательства. , запросы правоохранительных органов или правительственные расследования.

Поля с пометкой «Не PII»

Поля, помеченные как «Not PII», хранятся в Twilio и могут использоваться для подсчета или других операций, когда Twilio запускает свои системы. Эти поля обычно нельзя отредактировать или удалить.

Эти поля обычно нельзя отредактировать или удалить.

В некоторых случаях вы можете управлять данными в этих полях. Не следует помещать PII в поля с таким обозначением. Twilio не обрабатывает эти данные как PII, и их ценность может быть видна сотрудникам Twilio, храниться в течение длительного времени и может продолжаться после того, как вы покинете платформу Twilio.

Если вы считаете, что вам нужно ввести PII в эти поля, обратитесь в нашу службу поддержки, чтобы узнать, есть ли лучший способ управления вашими данными.

Ознакомьтесь с этими ресурсами, чтобы лучше понять конфиденциальность данных на Twilio:

.